El Cebo Perfecto para Cazar Ciberdelincuentes

Si alguna vez has fantaseado con atrapar a un ladrón con las manos en la masa, en el mundo digital podemos hacerlo.

¿Sabes qué es lo peor de un ataque informático? Que a menudo nos damos cuenta cuando ya es demasiado tarde, cuando el daño está hecho.

Aquí es donde entra en juego el Honeypot. No, no es un tarro de miel de Winnie the Pooh, aunque la idea es similar, es un sistema cebo que parece jugoso y vulnerable. Lo desplegamos en nuestra red (por ejemplo, imitando un servidor de bases de datos o una web antigua) con una única misión, atraer y distraer a los ciberdelincuentes.

Es una trampa digital que no contiene datos reales de valor, pero registra cada movimiento del atacante. En lugar de protegernos directamente, nos da algo aún más valioso, información. Te explicamos cómo funciona esta carnada y por qué es una pieza clave en tu estrategia de defensa.

Tipos de Honeypots

- Baja Interacción (Low-Interaction):

- Son rápidos de desplegar (como el Honeypot SSH que puedes desplegar con Docker). Solo simulan unos pocos servicios y registran intentos de conexión y comandos básicos. Son ideales para detección temprana.

- Alta Interacción (High-Interaction):

- Simulan sistemas operativos completos (Windows, Linux...) y aplicaciones reales. Permiten al atacante interactuar profundamente, incluso ejecutar código. Son perfectos para la investigación forense (ver exactamente qué quiere hacer el atacante), pero requieren más recursos y vigilancia.

¿Cómo funciona un Honeypot?

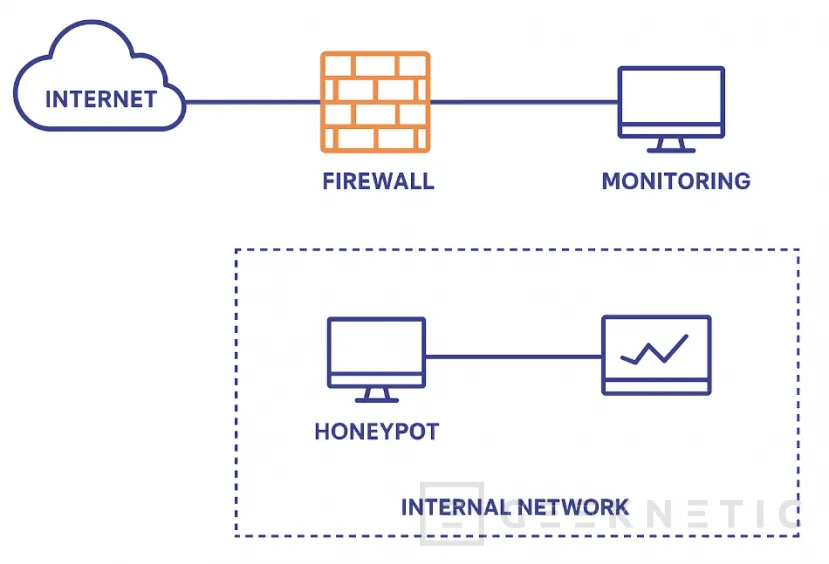

Un honeypot no es un cortafuegos, es un observador pasivo, es lo que vulgarmente llamaríamos "un cebo".

- Imitación: El honeypot se configura para escuchar en puertos estándar (como 22 SSH o 3389 RDP) y se hace pasar por un servidor vulnerable.

- Atracción: Los bots de escaneo o los atacantes manuales lo encuentran y, al verlo desprotegido, intentan explotarlo.

- Registro: Cada toque, cada intento de login, cada comando ejecutado queda registrado de forma segura.

- Alerta: El sistema avisa al equipo de seguridad de que alguien está interactuando con la trampa.

El Valor Estratégico para tu Negocio (B2B)

- Detección Temprana: Si alguien toca el honeypot, sabes que tienes un intruso en la red antes de que llegue a tus activos críticos.

- Inteligencia de Amenazas (Threat Intelligence): Los registros muestran los exploits, las contraseñas y los métodos que están usando los atacantes específicamente contra tu sector o tu infraestructura. Esta información es oro puro para reforzar tus defensas reales.

- Distracción: Mantiene ocupado al atacante en un entorno falso, dándote tiempo para reaccionar y cerrar el acceso real.

¿Qué necesitamos para montar un Honeypot?

Si partimos de una red estándar en una empresa tradicional, para montar un Honeypot tendremos unos requisitos mínimos, como disponer de una conexión a Internet, un cortafuegos, un sistema de monitorización / alertas (un SIEM o Suricata, por ejemplo) y segmentación de red (VLANs).

¿Objetivo diseño Honeypot?

Antes de montar un Honeypot, debemos tener claro qué herramientas tenemos y qué podemos hacer con ellas. Y es importante tener fijadas unas pautas:

- Cero impacto en producción

- Máxima visibilidad

- Riesgo controlado

- Fácil de mantener y auditar

- No utilizar contraseñas ni datos reales

- Asumir que el Honeypot siempre está comprometido

- Rotar o reinstalar el Honeypot periódicamente

Componentes clave del diseño

- RED (Un Honeypot nunca debe poder pivotar hacia producción):

- VLAN o red completamente aislada

- Sin acceso directo a la red corporativa

- Salida limitada solo para envío de logs

- PUERTOS EXPUESTOS (usa puertos tradicionales):

- Puertos expuestos: 22, 3389, 445

- Credenciales débiles falsas

- Servicios “antiguos” o mal configurados a propósito

- TIPOS DE HONEYPOTS:

- Low-interaction: Cowrie (SSH), Dionaea o Honeytrap.

- High-interaction: Máquinas virtuales de Windows o Linux monitorizadas.

- SISTEMAS DE MONITORIZACION (eventos de fuerza bruta, ejecución de comandos o carga de malware):

- SIEM

- Syslog

- Email / Slack / Teams

- REGLAS DE CORTAFUEGOS:

- Permitir solo los puertos del honeypot

- Bloquear cualquier tráfico lateral

- Permitir salida únicamente a sistemas de logging

Adelántate a los ataques

Mucha gente cree que la ciberseguridad es solo poner muros y candados (firewalls y contraseñas fuertes). Pero la realidad es que el atacante siempre encuentra una forma. El honeypot cambia las reglas del juego, en lugar de solo construir el muro más alto, ponemos un cebo fuera para ver cómo lo atacan.

Entender los movimientos de tu oponente, saber qué herramientas utiliza y qué busca, te da una ventaja brutal. No se trata de reemplazar tus defensas principales, sino de sumar una capa de inteligencia y observación pasiva. Así que, si buscas una forma proactiva de subir de nivel tu seguridad y obtener información valiosa para estar un paso por delante, el honeypot es una inversión de tiempo mínima con un retorno de conocimiento enorme.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!